La cybersécurité a récemment été confrontée à une nouvelle menace : un malware sophistiqué ciblant les sites Web WordPress. Ce malware se fait habilement passer pour le populaire plugin de sécurité WordFence, créant un faux sentiment de sécurité tout en désactivant les mécanismes de protection essentiels et en ouvrant des portes dérobées aux attaquants.

Un contrôle de routine révèle un malware WordPress caché

La découverte de ce logiciel malveillant a eu lieu lors d’une enquête standard sur un site WordPress compromis. L’administrateur du site, initialement inquiet d’un éventuel vol de carte de crédit, avait réussi à éliminer la menace immédiate. Cependant, une analyse plus approfondie réalisée par des experts en sécurité de Sucre a découvert un problème plus insidieux : un plugin malveillant conçu pour contourner la détection de WordFence et neutraliser ses fonctions.

L’utilisation de plugins malveillants est une tactique courante employée par les attaquants pour infiltrer les sites Web WordPress, en particulier ceux dont les comptes d’administrateur sont compromis. Ces plugins se font souvent passer pour des noms génériques, s’intégrant parfaitement dans l’environnement du site. Dans ce cas particulier, le plugin suspect s’appelait wp-engine-fast-action, un nom trompeur car le site Web n’était pas hébergé sur WPEngine et aucun plugin légitime portant ce nom n’existe.

La vulnérabilité de WordFence sous le microscope

WordFence, qui compte plus de 5 millions d’installations actives, est une solution de sécurité de premier plan pour les sites Web WordPress. Cependant, malgré ses fonctionnalités robustes, notamment l’authentification à deux facteurs et un service de pare-feu, il n’est pas à l’abri d’une exploitation. Le plugin malveillant wp-engine-fast-action contenait un script qui masquait son véritable objectif en utilisant l’encodage base64, la concaténation et les chaînes inversées.

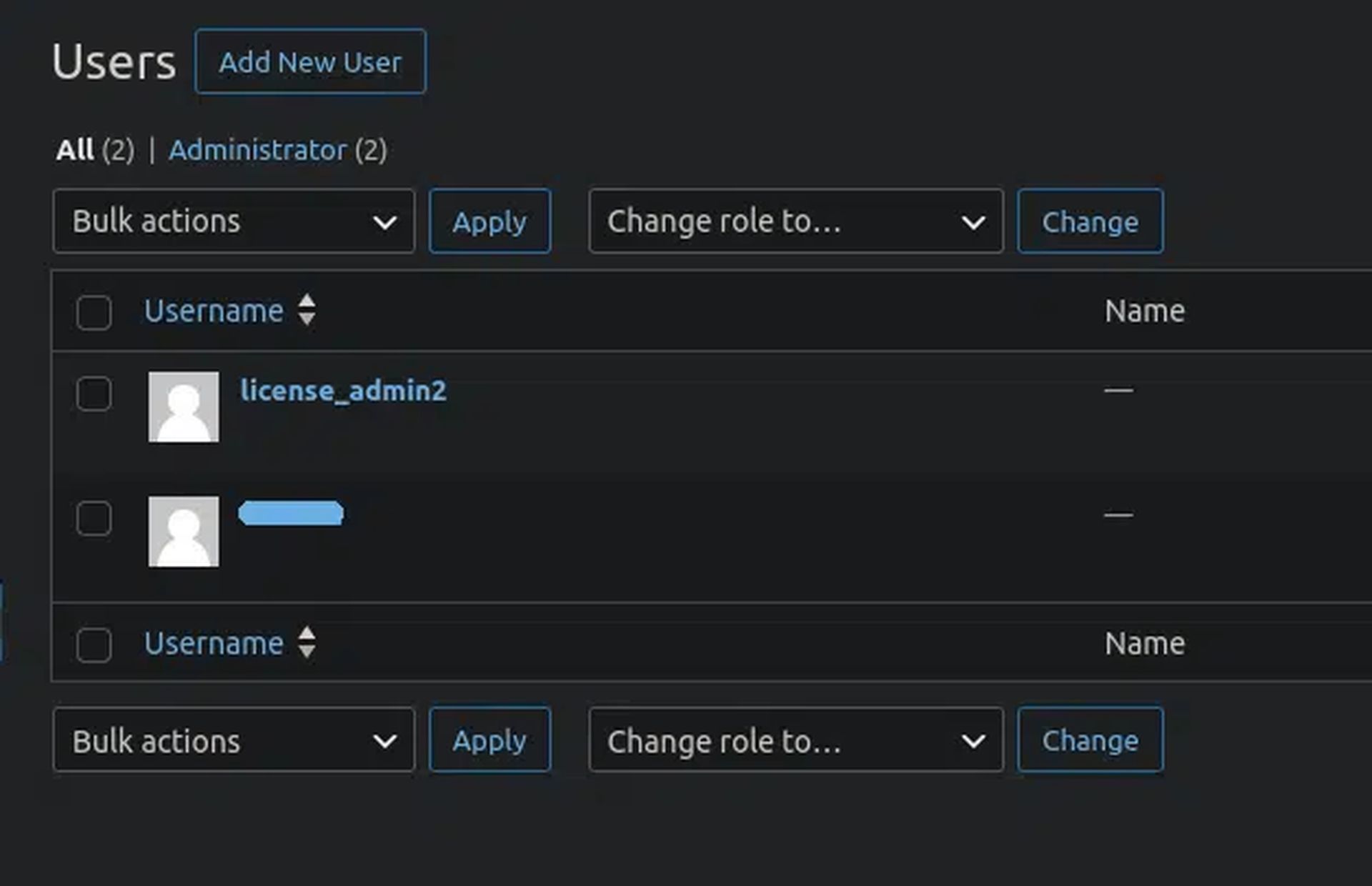

Une fois décodé, l’intention malveillante du plugin est devenue claire : il a renommé le répertoire du plugin WordFence en « wordfence1 », le désactivant ainsi, créé un nouvel utilisateur administrateur malveillant ou élevé les privilèges d’un utilisateur existant nommé license_admin2, et a servi de vecteur de réinfection potentiel, garantissant un accès continu aux attaquants même après la suppression initiale du malware.

Un déguisement astucieux

Pour éviter d’être détectés, les attaquants ont incorporé des fichiers supplémentaires (main.js et style.css) dans le plugin. Le fichier main.js contenait un code JavaScript obscurci qui manipulait visuellement les paramètres de WordFence, créant l’illusion que les analyses de sécurité étaient actives alors qu’elles ne l’étaient pas. Le fichier style.css masquait la présence du faux plugin et de l’utilisateur administrateur malveillant du tableau de bord WordPress. Ce code trompeur, bien que court, était incroyablement efficace pour tromper les utilisateurs en leur faisant croire que leur site était sécurisé.

Comment protéger votre site Web WordPress

Bien que WordFence reste un outil de sécurité précieux pour les sites WordPress, cet incident souligne l’importance de s’assurer que toutes ses fonctionnalités sont correctement configurées et de rester vigilant face aux vulnérabilités potentielles. Sucuri recommande plusieurs mesures pour atténuer efficacement les menaces :

- Authentification à deux facteurs (2FA):Cela ajoute une couche de sécurité supplémentaire aux connexions, nécessitant une étape de vérification supplémentaire au-delà d’un simple nom d’utilisateur et d’un mot de passe.

- Sécurisation de wp-config.php:La mise en œuvre de mesures de sécurité telles que disallow_file_edit et disallow_file_mods peut empêcher les modifications non autorisées de ce fichier critique.

- Mises à jour régulières:Maintenir WordPress, les thèmes et les plugins à jour garantit que les vulnérabilités connues sont corrigées.

- Pare-feu du site Web:Cela peut protéger contre les attaques par force brute et bloquer les robots malveillants.

Surveillance de l’intégrité des fichiers : l’utilisation de solutions d’analyse externes peut aider à détecter les modifications non autorisées apportées aux fichiers du site Web.

La découverte de ce nouveau malware WordPress nous rappelle avec force le jeu du chat et de la souris permanent entre les professionnels de la cybersécurité et les cybercriminels. N’oubliez pas de vous tenir informé des dernières menaces et de prendre des mesures proactives pour protéger votre site Web WordPress.

Crédit de l’image en vedette: Fikret tozak/Unsplash

Source: Un malware WordPress se cache derrière une protection WordFence