L’application WordPad pour Windows 10 contient une vulnérabilité de piratage de DLL que l’opération malveillante QBot a commencé à utiliser pour infecter les machines tout en évitant la détection par les produits de sécurité.

Une DLL est un fichier de bibliothèque qui contient des routines pouvant être utilisées simultanément par de nombreux programmes. Un programme s’efforcera de charger toutes les DLL nécessaires au démarrage.

Pour ce faire, il recherche la DLL dans les répertoires Windows spécifiés et la charge lorsqu’elle est découverte. Cependant, les DLL situées au même emplacement que l’exécutable seront chargées en premier par les programmes Windows, prenant le pas sur toutes les autres DLL.

Lorsqu’un acteur malveillant crée une DLL malveillante portant le même nom qu’une DLL valide et l’insère dans le chemin de recherche Windows initial, souvent au même emplacement que l’exécutable, le processus est appelé détournement de DLL. Lorsque cet exécutable est exécuté, il charge la DLL malveillante au lieu de celle digne de confiance et exécute toutes les instructions malveillantes qu’il trouve à l’intérieur.

QBot Malware vole des e-mails pour des attaques de phishing

Le logiciel espion Windows appelé QBot, parfois appelé Qakbot, a commencé comme un cheval de Troie bancaire, mais s’est ensuite transformé en un lanceur de logiciels malveillants. Avec l’aide de l’opération de logiciels malveillants, des gangs de rançongiciels, dont Black Basta, Egregor et Prolock, ont d’abord pu pénétrer les réseaux commerciaux et lancer des campagnes d’extorsion.

ProxyLife, un expert en sécurité et membre de Cryptolaemus, a informé BleepingComputer qu’une nouvelle opération de phishing QBot a commencé à utiliser une vulnérabilité de piratage DLL dans l’exécutable write.exe WordPad dans Windows 10.

Bien que ProxyLife nous ait informés que les e-mails de phishing initiaux incluaient un lien pour télécharger un fichier, BleepingComputer n’a pas reçu ces e-mails.

Une archive ZIP nommée au hasard à partir d’un site distant sera téléchargée lorsque quelqu’un cliquera sur le lien.

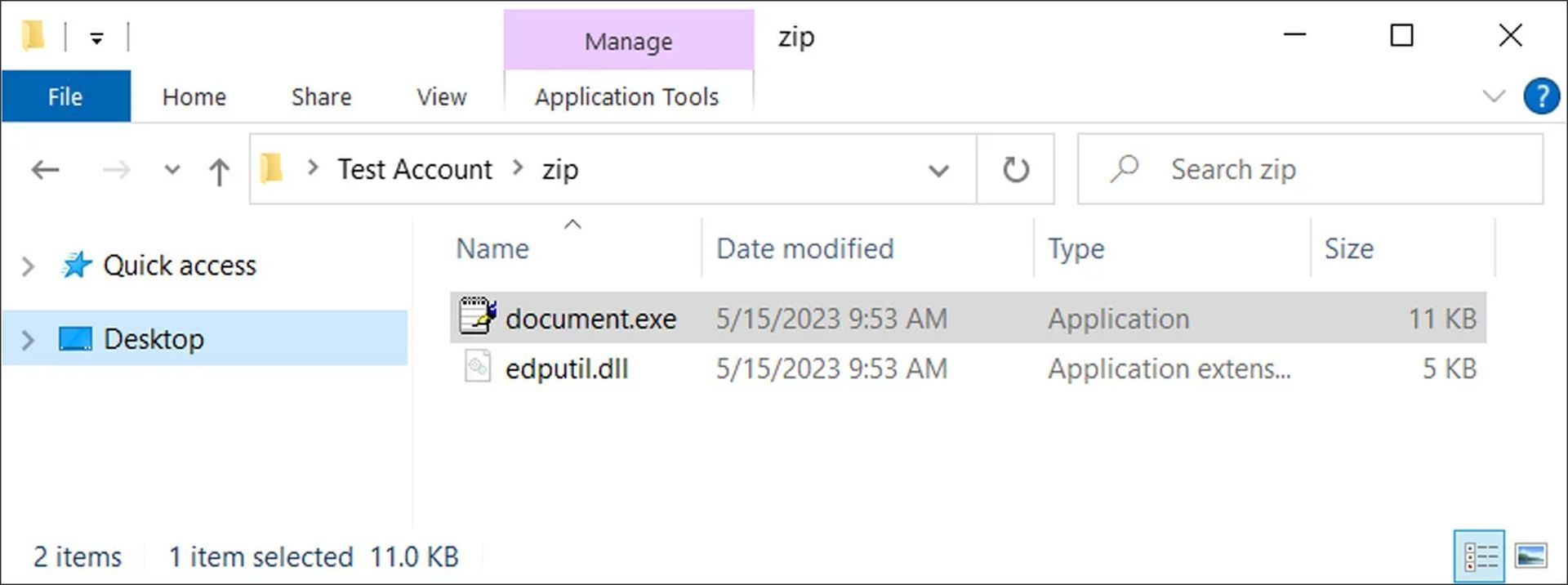

L’application Windows 10 WordPad document.exe et le fichier DLL edputil.dll (utilisé pour le piratage DLL) sont tous deux inclus dans ce package ZIP.

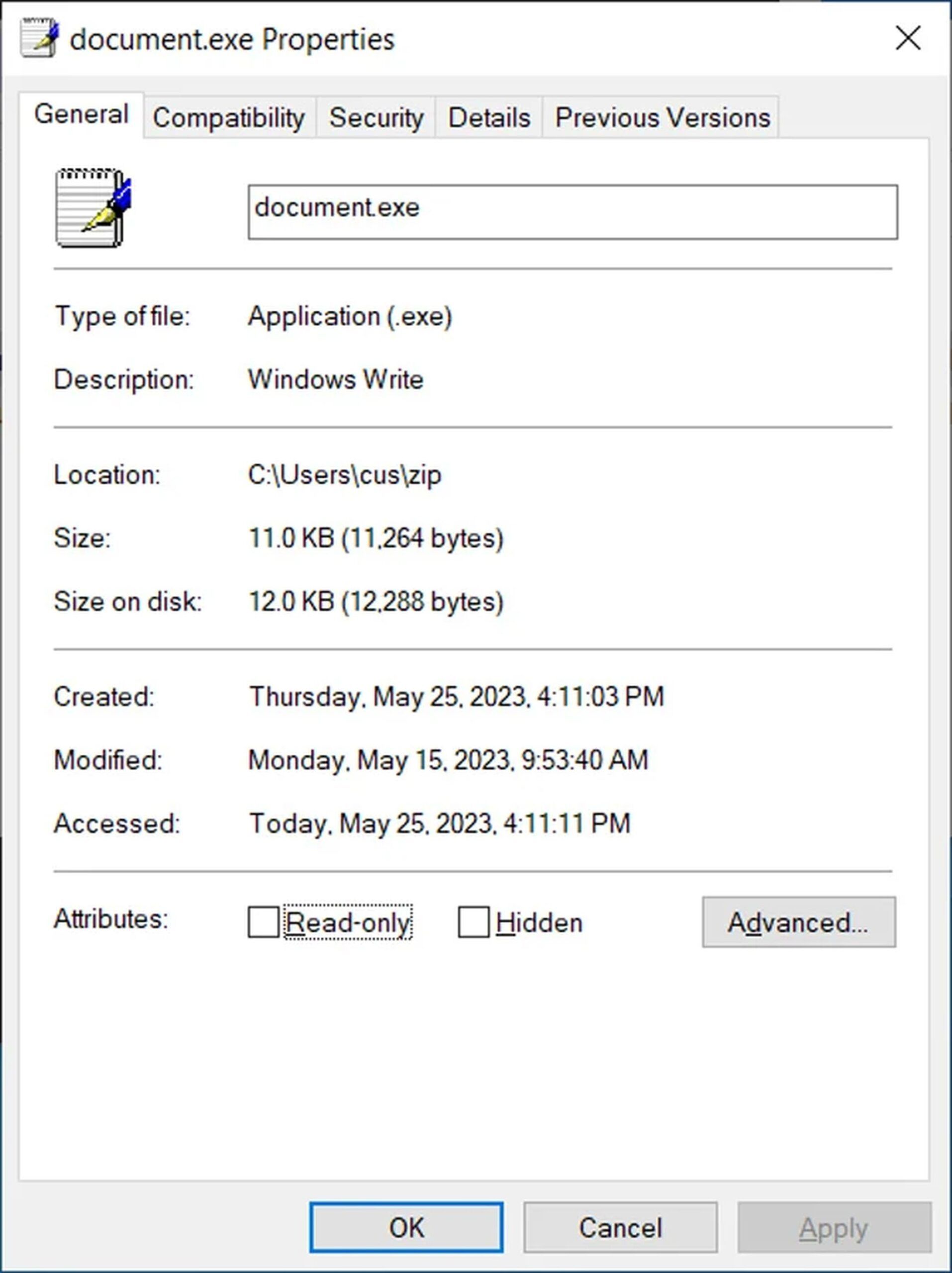

L’exécutable Write.exe authentique utilisé pour démarrer l’éditeur de documents WordPad de Windows 10 est essentiellement une copie renommée du document.exe fichier, comme vous pouvez le voir à partir de ses attributs.

Un fichier DLL authentique nommé edputil.dll, qui se trouve généralement dans le C:WindowsSystem32 dossier, est immédiatement chargé lorsque document.exe est exécuté.

Cependant, l’exécutable chargera tout DLL avec le même nom situé au même emplacement que l’exécutable document.exe lorsqu’il tente de charger edputil.dll au lieu de le rechercher dans un dossier spécifié.

En raison de la création d’une DLL edputil.dll malveillante et de son stockage au même emplacement que document.exe, les acteurs de la menace sont désormais en mesure d’accomplir le détournement de DLL.

ProxyLife a informé BleepingComputer que lorsque la DLL est chargée, le malware utilise C:Windowssystem32curl.exe pour récupérer une DLL déguisée en fichier PNG depuis un serveur distant.

La commande suivante est alors exécutée par rundll32.exe sur ce fichier PNG (qui est en réalité une DLL) :

rundll32 c:userspublicdefault.png,print

Alors que Cobalt Strike (une boîte à outils post-exploitation utilisée par les acteurs de la menace pour d’abord acquérir l’accès à l’appareil compromis) et d’autres charges utiles sont finalement téléchargées, QBotComment continuera à fonctionner silencieusement en arrière-plan, capturant les e-mails pour les utiliser dans d’autres attaques de phishing.

Suite à l’utilisation de cet appareil comme base, le réseau sera infiltré latéralement, ce qui entraîne souvent des attaques de ransomwares et le vol de données commerciales.

Les pirates espèrent qu’en installant QBotComment via un outil réputé comme Windows 10 WordPad (write.exe), les produits de sécurité n’identifieront pas le virus comme nuisible.

Cependant, comme les versions précédentes du système d’exploitation n’ont pas le logiciel Curl, l’utilisation de curl.exe implique que cette technique d’infection ne fonctionnera que sur Windows 10 et versions ultérieures.

Étant donné que les versions précédentes de Windows ont été progressivement supprimées après la perte de la prise en charge, cela ne devrait généralement pas poser de problème. Actuellement, l’opération QBot est passée à d’autres techniques d’infection ces dernières semaines, bien qu’il soit normal qu’elles reviennent à des stratégies antérieures lors de campagnes ultérieures.

Si vous êtes intéressé par la sécurité, nous vous suggérons de consulter Attaques de phishing sur Twitter : les effets secondaires inattendus des frais de vérification ou Battle net down Battle net DDoS attack (11 octobre).

Source: QBot Malware exploite le mécanisme de chargement de DLL de WordPad