Après une pause de trois mois, l’opération de malware Emotet a repris le dynamitage des e-mails dangereux mardi matin alors qu’elle rétablissait son infrastructure et les appareils infectés dans le monde entier. Les pièces jointes aux e-mails contenant des versions infectées de Microsoft Word et Excel sont le principal vecteur de propagation du tristement célèbre malware Emotet. La DLL Emotet sera téléchargée et chargée en mémoire lorsque l’utilisateur ouvrira l’un de ces documents avec les macros activées.

Une fois Emotet installé, il attendra patiemment d’autres instructions de son serveur C&C. Malheureusement, c’est revenu.

Logiciel malveillant Emotet 2023

Le botnet Emotet a recommencé à envoyer des e-mails, selon les avertissements de la société de cybersécurité Cofense et l’organisation de suivi Emotet Cryptolaemus.

Emotet se réveille

À partir de 1200 UTC, Ivan a finalement obtenu E4 pour envoyer du spam. Nous voyons des modèles Red Dawn très volumineux arriver à plus de 500 Mo. Je vois actuellement un flux décent de spam. Septet d’URL de charge utile et de macros laides. Goûter: https://t.co/fWZ8n3PlFi 1/3 pic.twitter.com/r5uuiECWnp

— Cryptolaemus (@Cryptolaemus1) 7 mars 2023

Selon la confirmation de Cofense à BipOrdinateurla campagne de spam a débuté à 7h00 ET, avec des volumes relativement faibles pour le moment.

«Le premier e-mail que nous avons vu était vers 7 heures du matin HNE. Le volume reste faible pour le moment, car ils continuent de reconstruire et de rassembler de nouvelles informations d’identification à exploiter et des carnets d’adresses à cibler.

-Cofense

À quoi ressemble le malware Emotet ?

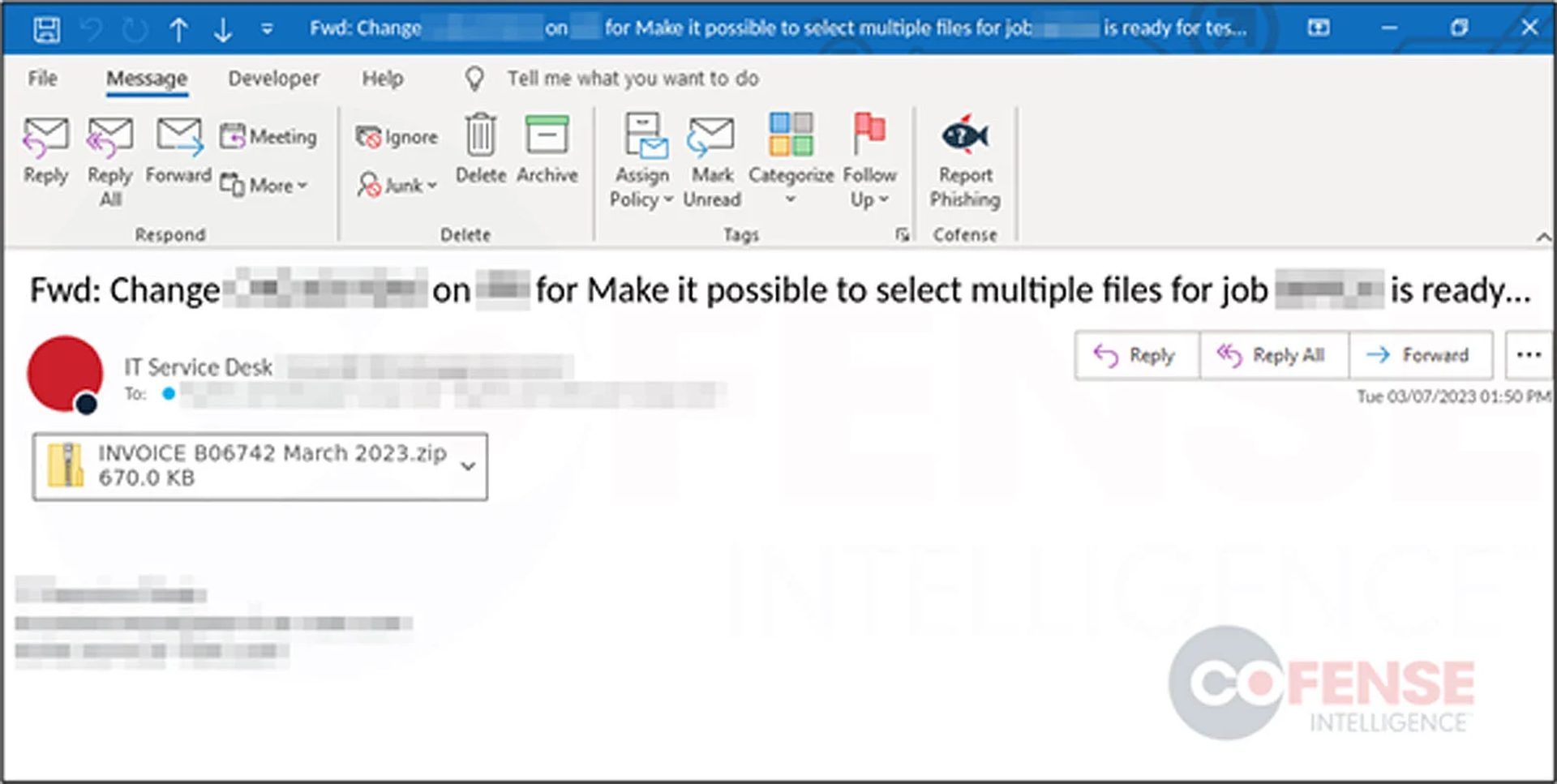

Vous trouverez ci-dessous un exemple de la façon dont les acteurs de la menace changent de tactique par rapport à la campagne précédente en envoyant des e-mails qui semblent être des factures au lieu de chaînes de réponse.

Lorsque vous ouvrez l’un de ces e-mails, vous trouverez généralement un fichier ZIP contenant des documents Word d’une taille supérieure à 500 Mo. En incluant des données inutiles, ils augmentent la taille des fichiers et rendent la détection par les logiciels antivirus plus difficile.

Un modèle “Red Dawn” d’Emotet a été utilisé pour préparer ces fichiers.docx, et les lecteurs doivent activer le contenu avant de les visualiser. Nous vous recommandons de faire pas cliquer dessus.

Savez-vous que le hack Acer est confirmé ? Des hackers ont mis en vente 160 Go de données d’entreprise !

Microsoft sauve la journée

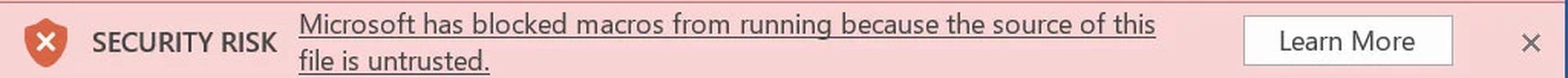

Après les récentes modifications apportées par Microsoft, la méthode actuelle peut ne pas être très efficace car Emotet reconstruit son réseau.

Les documents Office téléchargés depuis Internet ne contiennent plus de macros par défaut depuis juillet 2022.

Les utilisateurs seront désormais accueillis par un avertissement expliquant que les macros ont été désactivées car l’origine du fichier ne peut pas être vérifiée lorsqu’ils ouvrent un document Emotet.

Avec cette fonctionnalité, les personnes qui reçoivent des e-mails Emotet sont moins susceptibles d’activer accidentellement des macros à moins qu’elles ne prennent des mesures actives pour le faire.

Source: Le malware Emotet revient, surveillez vos e-mails