La cyberguerre se poursuit alors que les pirates informatiques russes attaquent et infiltrent diverses entités gouvernementales et publiques afin d’aider l’invasion de l’Ukraine par leur pays. Après plus d’un mois depuis que la Russie a lancé une attaque contre l’Ukraine, les choses sont restées à peu près les mêmes.

La guerre se déroule également en ligne, et le filet jeté par les pirates informatiques russes parrainés par l’État s’agrandit chaque jour. Qu’il s’agisse de tenter de s’introduire dans des systèmes pour voler des informations classifiées ou pire, il existe de nombreuses cibles sur le front cybernétique. L’apparition du botnet russe Cyclops Blink a été identifiée récemment par la société de logiciels de cybersécurité Trend Micro dans un rapport. Ce n’est que le dernier exemple de la façon dont une telle activité est devenue de plus en plus courante.

Qu’est-ce que Cyclope Blink ?

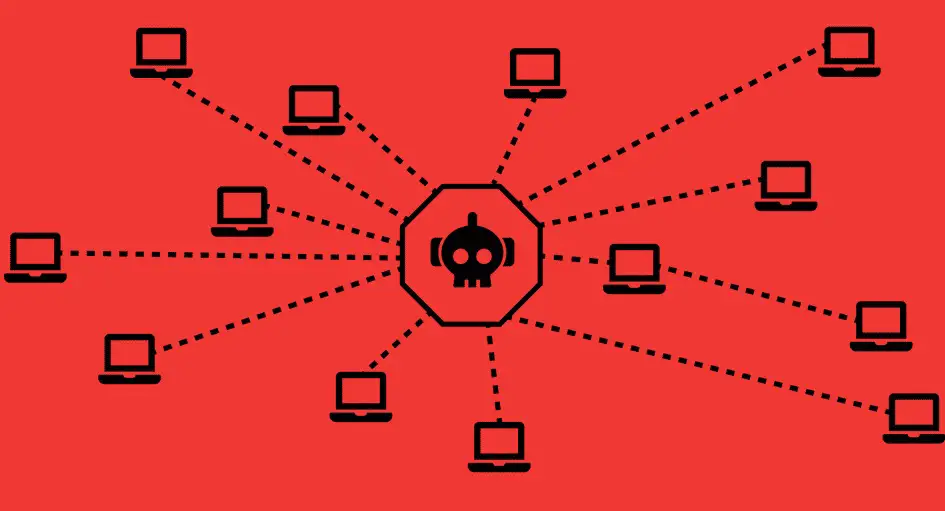

Selon un rapport de Trend Micro, un “botnet parrainé par l’État” connu sous le nom de Cyclops Blink fonctionne depuis au moins 2019 et est connecté à un groupe surnommé Sandworm ou Voodoo Bear. Le groupe a été lié à une attaque de 2015 contre l’infrastructure électrique de l’Ukraine, ainsi qu’à des perturbations en République de Géorgie et aux Jeux olympiques de 2018. Le matériel de sécurité réseau Firebox semble être la cible de Voodoo Bear avec Cyclops Blink, c’est pourquoi les routeurs Asus et les appareils de WatchGuard sont attaqués. Le rapport affirme que le botnet ne cible pas “les organisations critiques, ou celles qui ont une valeur évidente dans l’espionnage économique, politique ou militaire”.

Quel est l’objectif final des hackers russes ?

Ce n’est pas “pas de mal, pas de faute”, cependant. Le rapport affirme que les experts en sécurité pensent que l’objectif principal des pirates russes avec Cyclops Blink est d’établir une base pour de futures attaques contre des cibles de grande valeur. En gros, Cyclops Blink a été conçu pour infecter les routeurs et les utiliser pour voler des données ou lancer des attaques contre d’autres objectifs. Parce qu’ils peuvent être plus faciles à exploiter en raison de mises à jour moins fréquentes et d’une sécurité faible ou inexistante, les routeurs Asus sans lien militaire ou politique particulier pourraient être plus facilement compromis. L’appareil piraté est utilisé pour configurer des points d’accès à distance pour les serveurs de commande et de contrôle. Dans les termes les plus crus, des saisies apparemment aléatoires d’appareils sans valeur d’intelligence apparente pourraient indiquer qu’il s’agit de la préparation de quelque chose de plus grand qui est en route. Cela crée la notion effrayante de « botnets éternels », dans lesquels les machines sont perpétuellement liées.

Asus a été informé des agressions et a déclaré dans une déclaration du 17 mars sur son Page d’avis sur la sécurité des produits qu’il enquête sur Cyclops Blink et prend des mesures correctives. Il proposait une liste de contrôle de sécurité que les propriétaires de réseaux peuvent utiliser pour renforcer leur protection, ainsi qu’une liste de tous les appareils concernés. Cyclops Blink est si dangereux qu’il est conseillé aux utilisateurs qui soupçonnent une infection de simplement remplacer leurs routeurs car même une réinitialisation d’usine ne suffira pas.