La fuite de Telegram Combolist est récemment devenue un point central dans les cercles de cybersécurité en raison d’une importante violation de données impliquant 361 millions de comptes volés. Ces informations d’identification, collectées à partir de diverses sources, notamment des logiciels malveillants de vol de mots de passe, des attaques de bourrage d’informations d’identification et des violations de données, ont désormais été ajoutées au service de notification des violations de données Have I Been Pwned (HIBP).

Ce développement permet aux utilisateurs de vérifier si leurs comptes ont été compromis. Ce blog approfondira les subtilités des combolists Telegram, les méthodes utilisées pour collecter d’aussi grandes quantités de données et les implications de ces violations.

La mécanique de la combolist Telegram

Une combolist, abréviation de « liste combinée », est une compilation de noms d’utilisateur et de mots de passe qui ont été volés ou divulgués à partir de diverses sources. Ces listes circulent souvent au sein des communautés de cybercriminalité et sont utilisées pour des activités malveillantes, telles que des attaques de type credential stuffing. Dans ces attaques, les cybercriminels utilisent des outils automatisés pour tester ces informations d’identification volées sur plusieurs sites Web, exploitant la pratique courante de réutilisation des mots de passe parmi les utilisateurs.

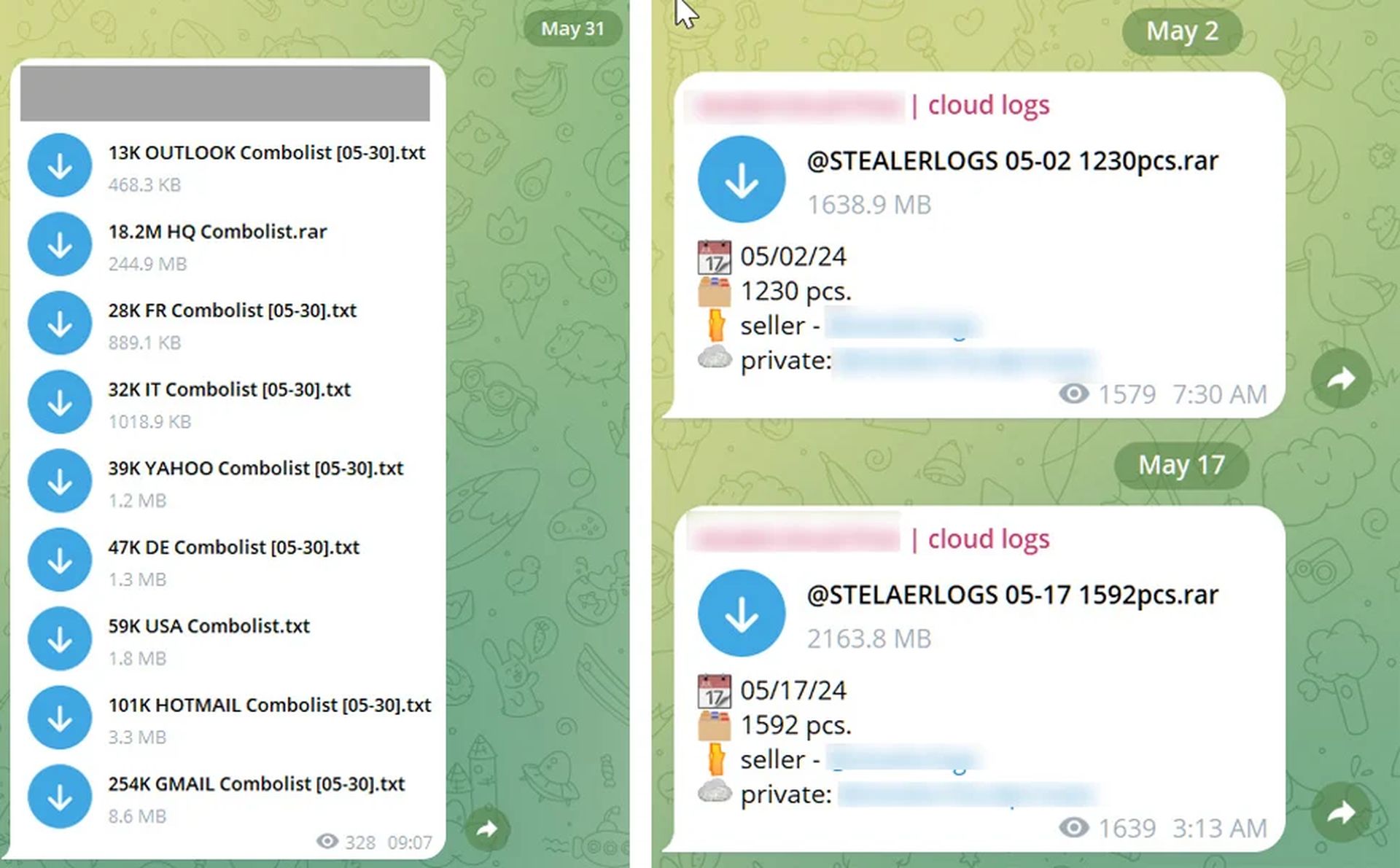

Les combolists Telegram sont essentiellement de vastes collections d’informations d’identification volées (des combinaisons de noms d’utilisateur et de mots de passe) circulant au sein des communautés de cybercriminalité sur Telegram. Les chercheurs en cybersécurité ont identifié de nombreuses chaînes Telegram dédiées au partage de ces listes, utilisées pour bâtir une réputation et attirer des abonnés au sein de la communauté cybercriminelle.

Telegram est devenu une plate-forme populaire auprès des cybercriminels pour distribuer des combolists en raison de sa messagerie cryptée, de ses capacités de groupe étendu et de son anonymat relatif. Les chercheurs ont trouvé de nombreux canaux Telegram dédiés au partage de ces listes, permettant aux acteurs malveillants d’accéder facilement à ces données et de les utiliser pour d’autres attaques.

Les données de ces listes combo proviennent de diverses sources :

- Attaques de credential stuffing: Les cybercriminels utilisent des outils automatisés pour tenter de se connecter avec des identifiants volés sur plusieurs sites Web, misant sur la probabilité que les utilisateurs réutilisent souvent leurs mots de passe sur différents services.

- Violations de données: Les piratages à grande échelle de sites Web et de services entraînent la fuite des informations d’identification des utilisateurs.

- Logiciel malveillant volant des mots de passe: ce type de malware infecte les appareils et vole les noms d’utilisateur et les mots de passe enregistrés, souvent ainsi que les URL associées et autres données de navigation.

Les chercheurs, optant pour l’anonymat, ont compilé une quantité importante de ces données (122 Go d’informations d’identification) à partir de plusieurs chaînes Telegram et les ont partagées avec Troy Hunt, le fondateur de HIBP. Hunt a confirmé que cet ensemble de données comprend 361 millions d’adresses e-mail uniques, dont 151 millions n’avaient jamais été vues par le service HIBP.

Analyse de la fuite massive de données

La violation de la combolist Telegram a atteint une ampleur sans précédent avec l’exposition de plus de 361 millions d’adresses e-mail uniques. Cette mine d’informations est non seulement vaste mais également très granulaire et comprend souvent non seulement des combinaisons d’e-mails et de mots de passe, mais également des URL liées à ces informations d’identification. Ces données sont souvent volées par des moyens sophistiqués tels que des logiciels malveillants volant des mots de passe.

Les logiciels malveillants voleurs de mots de passe infiltrent les appareils et extraient des informations sensibles, notamment :

- Noms d’utilisateur et mots de passe

- Biscuits: Données pouvant être utilisées pour détourner des sessions.

- URL: Sites Web associés aux identifiants volés.

Les données circulant via les combolists Telegram sont ensuite compilées dans des journaux et partagées ou vendues sur les marchés de la cybercriminalité. Compte tenu de l’anonymat des chercheurs partageant ces données, il est clair que vérifier la légitimité de chaque titre est une tâche énorme. Cependant, Hunt a vérifié de nombreuses adresses e-mail divulguées à l’aide de formulaires de réinitialisation de mot de passe et a vérifié leur association avec les sites Web répertoriés.

Aucun site n’est épargné

La taille de l’ensemble de données signifie que presque tous les sites autorisant les connexions peuvent être affectés. Des grandes entreprises aux petits forums, la portée de ces références est vaste. Même BleepingComputer, un site dédié à la cybersécurité, a été impliqué dans cette fuite de données. Informations d’identification associées à BipOrdinateur des forums ont été volés par des logiciels malveillants voleurs d’informations, soulignant la menace généralisée posée par ce type de logiciels malveillants.

Les logiciels malveillants voleurs d’informations fonctionnent en infiltrant un appareil, en capturant des informations sensibles et en les transmettant aux attaquants. Ce type de malware est généralement distribué via :

- Réseaux sociaux: liens ou pièces jointes dans les messages menant au téléchargement de logiciels malveillants.

- Logiciel cracké: Les logiciels piratés sont souvent associés à des logiciels malveillants.

- Faux produits VPN: Applications malveillantes se faisant passer pour des services VPN légitimes.

- Campagnes par e-mail: e-mails de phishing contenant des pièces jointes ou des liens malveillants.

Les utilisateurs concernés sont souvent confrontés à la tâche ardue de réinitialiser chaque mot de passe stocké dans le gestionnaire de mots de passe de leur navigateur, ainsi que tout autre compte utilisant les mêmes informations d’identification. Étant donné que ces violations manquent généralement d’horodatage, les utilisateurs doivent supposer que toutes les informations d’identification enregistrées dans leur navigateur ont été compromises.

Les logiciels malveillants voleurs d’informations sont devenus un défi important en matière de cybersécurité, facilitant toute une gamme d’attaques allant des ransomwares au vol de données. Les violations très médiatisées, telles que celles visant le gouvernement du Costa Rica et des entreprises comme Microsoft, CircleCi et d’autres, proviennent souvent d’informations d’identification volées par ce type de malware. La capacité du malware à capturer un large éventail de données, notamment l’historique du navigateur et les portefeuilles de crypto-monnaie, en fait un outil puissant pour les cybercriminels.

Les données volées sont soit vendues sur des marchés de cybercriminalité, soit utilisées directement pour pirater des comptes supplémentaires. Ce cycle continu de vol et d’exploitation crée un environnement de menace persistant dans lequel même les utilisateurs qui modifient diligemment leurs mots de passe peuvent se retrouver compromis à plusieurs reprises.

Faire face à la réalité de la combolist Telegram et des violations de données

La fuite massive de 361 millions de comptes sur Telegram Combolist souligne la nature impitoyable de la cybercriminalité et la menace toujours présente que représentent les logiciels malveillants voleurs d’informations. Même si des services comme Have I Been Pwned fournissent aux utilisateurs des outils importants pour contrôler leur exposition, la tâche consistant à sécuriser sa présence numérique reste un défi. La nature granulaire des données divulguées, y compris les URL et les cookies, souligne la nécessité de pratiques de cybersécurité robustes et d’une vigilance constante.

Alors que les cybercriminels continuent d’exploiter les vulnérabilités et de partager des données volées sur des plateformes comme Telegram, on ne saurait surestimer l’importance d’utiliser des mots de passe forts et uniques, de mettre régulièrement à jour les logiciels et de rester prudent face aux sources potentielles de logiciels malveillants. La lutte contre le vol d’identifiants et les violations de données se poursuit, exigeant à la fois une sensibilisation et des mesures proactives de la part des utilisateurs du monde entier.

Crédit image en vedette : ilgmyzin / Unsplash

Source: 361 millions de comptes volés révélés dans une fuite de liste déroulante Telegram